KernelCare : Devenir conforme à la norme SOC 2

Chez KernelCare, nous connaissons la norme SOC 2 depuis un certain temps. Certains de nos clients nous ont dit que notre produit de correction en direct du noyau Linux les avait aidés dans leurs efforts de certification de conformité. Bien que KernelCare ne traite pas les données de ses clients, nous avons pensé que nous devions suivre le bon exemple donné par nos clients certifiés SOC 2 et devenir conformes. Nous pourrions ainsi mieux connaître les cas d'utilisation de nos clients et nous améliorer en tant qu'entreprise.

C'est donc avec enthousiasme, et un peu de nervosité, que je partage avec vous le début de notre propre parcours de conformité à la norme SOC 2. Je vous en dirai plus au fur et à mesure de notre progression.

Une introduction rapide à SOC 2

La sécurité des données est importante. Les clients des services veulent savoir que leurs données sont en sécurité ; les fournisseurs de services veulent prouver qu'il n'y a rien à craindre. Nous avons tous vu des labels de qualité sur des produits physiques. Les labels de qualité pour les produits et services virtuels sont moins courants et moins visibles. Parmi ceux-ci, le SOC 2 est celui qui se distingue.

Un rapport de certification SOC 2 résulte d'un audit des procédures, des systèmes et des politiques et contrôles de gestion des données d'une entreprise. Il s'agit d'un programme de certification détenu par des entreprises américaines spécialisées dans les grandes données. Les clients de leurs écosystèmes l'ont également obtenu, car la tendance se répand dans la chaîne alimentaire des services en nuage. Un certificat SOC 2 est une déclaration publique aux clients, leur indiquant que :

- leurs données sont sécurisées et privées;

- les systèmes qui le traitent sont disponibles;

- le système préserve l'intégrité et la confidentialité de leurs données.

Les mots soulignés sont les cinq catégories d'un ensemble de critères de services de confiance, principes qui sous-tendent un rapport SOC 2. Ces regroupements permettent au client d'un auditeur de choisir les éléments de l'audit sur lesquels il souhaite s'engager. Cette flexibilité et ce pragmatisme font partie du succès de SOC 2 et de son attrait pour les fournisseurs de services en ligne.

Être un auditeur

Pour se conformer à la norme SOC 2, il faut procéder à des changements techniques et culturels, puis les revoir et les modifier en permanence, si nécessaire, pour rester conforme. Pour illustrer l'importance de l'engagement, notre responsable de la conformité m'a parlé de son parcours et de ses expériences.

Dmytro Pigul a commencé sa carrière comme auditeur interne au bureau de Kiev de Raiffeisen, une banque internationale basée à Vienne. Il a passé deux ans à effectuer des audits opérationnels avant de passer chez GlaxoSmithKline, basé au Royaume-Uni, où il a goûté pour la première fois à l'audit de conformité complet. Depuis, il a fait de la formation, de l'analyse de big data, des enquêtes anti-corruption et de la criminalistique financière. Maintenant dans sa 10e année en tant qu'auditeur, Dmytro utilise son expérience pour diriger le programme de conformité SOC 2 de KernelCare. Voici un court entretien que j'ai eu avec lui.

Aleksandra Mitroshkina: Quelles sont les principales étapes d'un audit SOC 2 ?

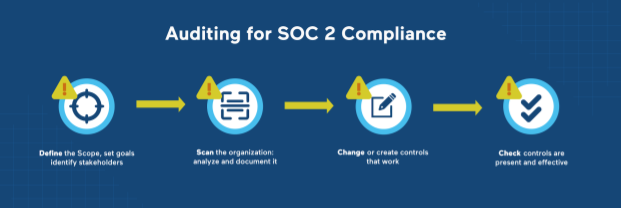

Dmytro Pigul: Il y en a beaucoup, donc il vaut mieux que je les résume comme suit : Scope, Scan, Change, and Check.

Le champ d'application signifie qu'il faut commencer par des réunions avec la direction, pour comprendre pourquoi ils veulent SOC 2 et s'assurer que l'idée est acceptée. Nous décidons des critères de service de confiance sur lesquels nous allons nous concentrer, ainsi que des départements et des systèmes applicables. Comme KernelCare fait partie de CloudLinux Inc, la direction a décidé d'inclure également deux autres produits. Une partie de l'exercice de cadrage consiste à identifier les parties prenantes : qui sait quoi et quel est leur rôle. Ces personnes sont mes points de contact tout au long de l'audit. À la fin de la phase de cadrage, je dispose d'une liste de produits livrables, c'est-à-dire de documents qui définissent l'ordre du jour et la portée de l'audit, et qui permettent de suivre sa progression.

Vient ensuite l'analyse. C'est ici que les listes de contrôle, telles que celles basées sur les cadres COSO ou COBIT, sont précieuses. Les listes de contrôle sont un moyen méthodique de suivre les nombreuses considérations d'un audit, en matière d'organisation et de gestion, de communication et de gestion des risques. Sans oublier le suivi des contrôles, pour l'accès logique et physique, les opérations du système et la gestion des changements.

La phase suivante est celle du changement, qui consiste à découvrir ce qu'il faut changer et comment le faire. Le changement est une conséquence de la conformité. Peu d'organisations sont conformes d'emblée ; la plupart doivent changer pour l'être. Par exemple, chez KernelCare, un tiers des contrôles informatiques étaient inefficaces. Nous avons donc procédé à des changements, à des améliorations qui, autrement, seraient passées inaperçues ou auraient eu une faible priorité.

Enfin, il y a la phase de vérification. C'est le véritable cœur de l'audit, une vérification des changements, une validation des contrôles, en s'assurant que tous les contrôles sont présents et efficaces.

Audit pour la conformité SOC 2 :

- Définir la portée, fixer des objectifs, identifier les parties prenantes.

- Balayez l'organisation : analysez-la et documentez-la.

- Modifiez ou créez des contrôles qui fonctionnent.

- Vérifiez que les contrôles sont présents et efficaces.

AM: Combien de temps nous faudra-t-il pour obtenir le SOC 2 ?

DP: Chaque entreprise est différente. Pour KernelCare, nous avons commencé en mai de cette année et nous visons le SOC 2 Type 1 pour la fin octobre. Un rapport de type 1 est un instantané de la conformité, valable uniquement pour un moment donné. Un rapport de type 2 couvre une période et je m'attends à ce que nous l'obtenions dans un an.

AM: Que se passe-t-il après que nous l'ayons obtenu ?

DP: Obtenir un rapport SOC 2 de type 2 n'est que le début d'un contrôle annuel régulier. L'obtention de la certification n'est pas une activité ponctuelle. Pour rester certifié, vous devez être régulièrement audité.

AM: Pour finir, quel trait de personnalité est le plus important dans votre travail ?

DP: Sans aucun doute, la diplomatie. En tant qu'auditeur, je suis un envahisseur du monde des gens et de leurs façons bien ancrées de faire les choses. Cela rend le personnel sur la défensive et résistant au changement. Je fais de mon mieux pour montrer que la conformité peut être un moyen de s'améliorer, et qu'elle ne profite pas seulement aux entreprises et à leurs clients. Les compétences organisationnelles viennent juste après. L'audit est compliqué. Il y a différents aspects à prendre en compte, différents niveaux à comprendre. Je travaille avec toutes les parties de l'entreprise, de la ligne de front à la C-suite.

Le service automatisé de correction du noyau Linux de KernelCare aide les entreprises dans leurs efforts de conformité à la norme SOC 2, en résolvant la tension inhérente entre la sécurité et la disponibilité des critères de service de confiance.

Le fait de nous lancer dans notre propre programme de conformité nous aide à comprendre que même de petites contributions peuvent alléger considérablement la charge de la conformité.

Documentation

Documentation Connexion

Connexion