Comment KernelCare vous permet de rester conforme à la réglementation FedRAMP

Assurer la sécurité des serveurs etLe maintien de la sécurité et de la conformité devient un travail à plein temps, qui ne peut être laissé au hasard et qui doit être entièrement automatisé et pris en charge. Pour ce faire, vous avez besoin d'un outil de correction en temps réel qui s'intègre aux outils d'automatisation et aux scanners de vulnérabilités, un outil de gestion de la sécurité et un outil d'analyse des risques. qui bénéficie des derniers correctifs, qui vous laisse décider des correctifs à déployer dans votre entreprise et qui s'exécute à l'intérieur du pare-feu. Une solution de correctifs en direct facilite non seulement les mises à jour logicielles, mais vous permet également de vous conformer à deux articles de la loi sur la protection des données. FedRAMP y compris la correction des défauts (SI-2) et les code protection (SI-3) des contrôles de sécurité et de confidentialité pour les systèmes d'information et les organisations.

Assurer la sécurité des serveurs etLe maintien de la sécurité et de la conformité devient un travail à plein temps, qui ne peut être laissé au hasard et qui doit être entièrement automatisé et pris en charge. Pour ce faire, vous avez besoin d'un outil de correction en temps réel qui s'intègre aux outils d'automatisation et aux scanners de vulnérabilités, un outil de gestion de la sécurité et un outil d'analyse des risques. qui bénéficie des derniers correctifs, qui vous laisse décider des correctifs à déployer dans votre entreprise et qui s'exécute à l'intérieur du pare-feu. Une solution de correctifs en direct facilite non seulement les mises à jour logicielles, mais vous permet également de vous conformer à deux articles de la loi sur la protection des données. FedRAMP y compris la correction des défauts (SI-2) et les code protection (SI-3) des contrôles de sécurité et de confidentialité pour les systèmes d'information et les organisations.

Contenu :

- Les cybermenaces coûtent aux entreprises des millions de dollars par brèche

- Pourquoi FedRAMP est important

- Comment KernelCare confère un environnement conforme

- Conclusion

Les cybermenaces coûtent aux entreprises des millions de dollars par brèche

Les cybermenaces coûtent aux entreprises des millions de dollars par brèche

Les attaques parrainées par des États ne sont pas nouvelles, mais des études montrent que les cybercriminels ont intensifié leurs efforts ces dernières années. Les cyberdéfenses ont tendance à réagir aux dernières attaques, mais cette approche coûte des millions aux entreprises en termes de confinement, d'assainissement, de réparations aux clients, de poursuites judiciaires et d'atteinte à la marque. Pour les entités gouvernementales, les informations peuvent être utilisées dans le cadre de l'espionnage d'État et peuvent même menacer la vie des fonctionnaires.

Selon un récent rapport d'Accentureles attaquants ne cherchent pas seulement à voler des données, mais aussi à les détruire. La destruction de données par des logiciels malveillants tels que les ransomwares pourrait avoir un impact plus important sur la fiabilité, la productivité et l'intégrité des données. L'enquête a révélé que les attaques ont augmenté de 72 % au cours des cinq dernières années et que le coût d'une violation est passé de 11,7 à 13 millions de dollars. L'étude de Ponemon Coût d'une violation de données montre qu'il faut en moyenne 280 jours pour identifier et contenir une violation - ce qui signifie que les attaquants ont accès aux données pendant près d'un an avant que l'organisation ne réagisse et ne remédie à la situation.

Accenture indique également que l'automatisation a contribué à une économie moyenne de 2,09 millions de dollars. Pour les grandes organisations, y compris les FSC, l'automatisation est une nécessité, en particulier pour les correctifs de sécurité. Elle réduit la fenêtre d'opportunité pour un attaquant et remédie de manière proactive aux vulnérabilités.

Pourquoi FedRAMP est important

Que vous soyez un fournisseur de services en nuage ou que vous représentiez un service informatique gouvernemental, la certification FedRAMP est essentielle. En tant que fournisseur de cloud, vous avez besoin de FedRAMP pour héberger des services gouvernementaux. En tant que représentant d'un gouvernement, vous êtes non seulement tenu de trouver un fournisseur approuvé par FedRAMP, mais vous avez également la tranquillité d'esprit que les données sensibles sont hébergées sur une infrastructure avec un haut niveau de normes et de procédures de cybersécurité.

Pour un fournisseur de services en nuage (CSP), la certification FedRAMP exige des contrôles rigoureux en matière de cybersécurité qui répondent aux normes réglementaires. Le processus exige une évaluation et un examen et dure plusieurs semaines. Une fois autorisé, le CSP peut faire des affaires avec n'importe quelle agence fédérale, y compris le ministère de la justice ou le ministère de la défense. FedRAMP peut également être utilisé pour garantir à d'autres clients que l'infrastructure du CSP répond à des normes de conformité strictes. Une fois qu'un CSP est certifié FedRAMP, il est ajouté à une base de données gouvernementale centrale où il peut être sélectionné comme fournisseur de services en nuage.

Les agences fédérales américaines comme le ministère de la défense (DoD) ont des exigences spécifiques pour travailler avec elles que les FSC doivent examiner. De nombreux contrôles de sécurité FedRAMP couvrent les exigences du DoD, mais leur Guide des exigences de sécurité du cloud doit être suivi pour rester conforme à leurs normes. Le site certification du modèle de maturité de la cybersécurité (CMMC) est un autre programme spécifique au DoD pour lequel la certification FedRAMP est utile. Le CMMC utilise NIST SP 800-171 comme norme et FedRAMP utilise NIST SP 800-53Le CMMC utilise la norme NIST SP 800-171 et FedRAMP la norme NIST SP 800-53, mais de nombreuses exigences de sécurité de ces deux normes NIST se chevauchent, ce qui donne un avantage au CSP s'il décide d'aller de l'avant avec des exigences supplémentaires du DoD.

FedRAMP a été créé pour guider les fournisseurs dans la mise en place d'une cybersécurité suffisante, mais aussi pour contribuer à l'excellence de l'adoption du cloud. Les agences gouvernementales sont l'un des rares secteurs où les anciens systèmes sont encore à l'origine d'une grande partie de leur productivité. Le cloud offre donc aux administrateurs fédéraux un moyen de tirer parti des nouvelles technologies et de migrer les anciennes infrastructures vers des environnements plus efficaces et plus rentables. Bien que l'adoption se soit accélérée au cours des dernières années, FedRAMP garantit que les données sensibles sont protégées des attaquants et que les administrateurs ont accès à des contrôles de sécurité renforcés.

Comment KernelCare confère un environnement conforme

Une sécurité efficace soutiendra directement la conformité, en particulier lorsque la conformité vise à favoriser une meilleure sécurité. Autrefois, les serveurs Unix et Linux étaient considérés comme imperméables à de telles attaques. Or, ce n'est tout simplement pas le cas aujourd'hui. Il existe autant de vulnérabilités signalées pour les systèmes Unix et Linux que pour les systèmes Windows. De nombreux pays s'éloignent de Microsoft et adoptent des distributions Linux personnalisées en tant que systèmes d'exploitation nationaux. systèmes d'exploitation nationauxle besoin de protection contre les vulnérabilités de Linux augmente.

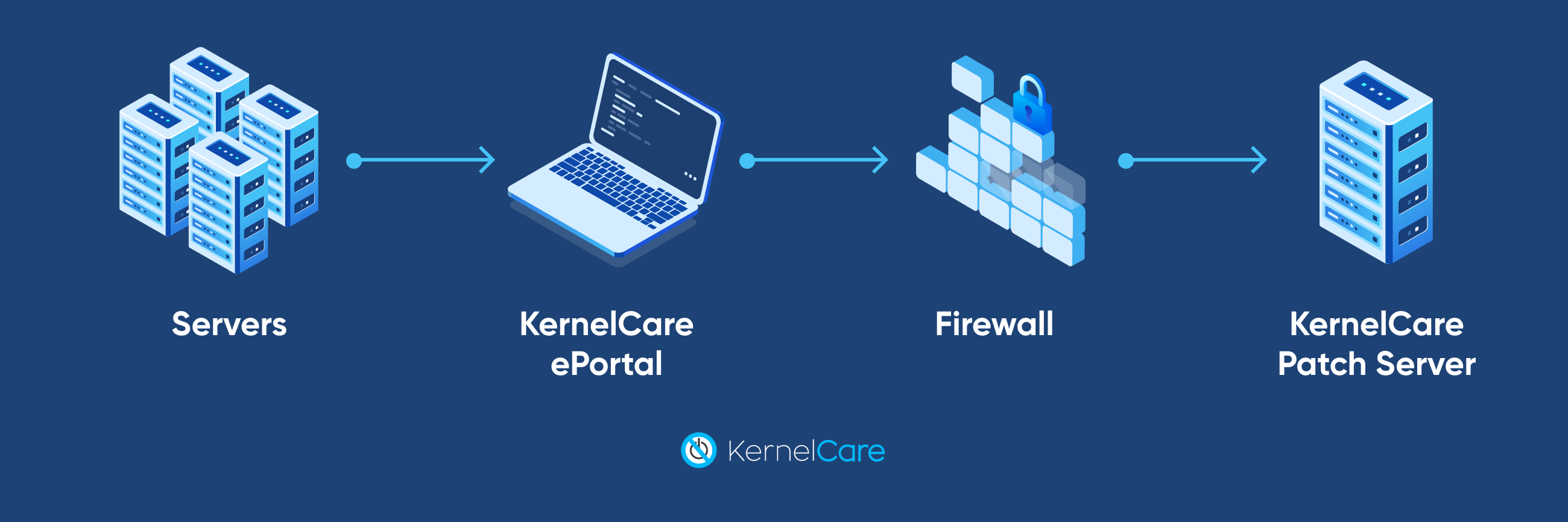

La méthode automatisée de KernelCare pour l'application de correctifs aux noyaux Linux, aux bibliothèques partagées et aux bases de données aide les fournisseurs de services en nuage à respecter la norme FedRAMP et d'autres normes de conformité telles que SOC 2, ISO 27001, HIPAA, PCI-DSS et Sarbanes-Oxley. KernelCare Enterprise fonctionne dans votre infrastructure locale via ePortal - un serveur de correctifs dédié qui fonctionne en interne, mais à l'extérieur de votre pare-feu. Il agit comme un pont entre les serveurs de patchs internes et le serveur de patchs principal de KernelCare. Cette approche est idéale pour les environnements de transit et de production qui doivent être strictement isolés des réseaux externes, ou qui nécessitent un contrôle plus strict des correctifs à appliquer.

Pour exécuter KernelCare Enterprise, un petit agent est installé sur un serveur. Cet agent installe les correctifs directement depuis notre référentiel. Dans un environnement ePortal, votre serveur communique avec le serveur ePortal de KernelCare qui joue le rôle d'intermédiaire. Cette solution est avantageuse pour les serveurs strictement isolés des réseaux externes, ou lorsque vous avez besoin de plus de contrôle sur les procédures de correction. Pour les grands environnements comprenant des centaines de serveurs, l'agent KernelCare peut être déployé à l'aide d'outils d'automatisation tels que Ansible, Puppet, Chef et autres.

La documentation complète pour installer et gérer KernelCare ePortal peut être trouvée icimais voici un bref aperçu du processus d'installation :

1. Avant l'installation, commencez avec une image minimale de Enterprise Linux 7 et une version stable de nginx.

2. Utilisez le repo KernelCare.ePortal suivant :

$ cat > /etc/yum.repos.d/kcare-eportal.repo <<EOL

[kcare-eportal]

name=KernelCare ePortal

baseurl=https://repo.eportal.kernelcare.com/x86_64.el7/

enabled=1

gpgkey=https://repo.cloudlinux.com/kernelcare/RPM-GPG-KEY-KernelCare

gpgcheck=1

EOL

3. Installez KernelCare.ePortal en utilisant la commande suivante :

$ yum install kcare-eportal

4. Configurez votre proxy sur la machine ePortal. Ajoutez la ligne suivante au fichier /usr/share/kcare-eportal/config/local.py :

PROXY = 'https://example.com'

Si le fichier n'existe pas, vous pouvez le créer en utilisant la commande suivante :

echo "PROXY = 'https://example.com'" > /usr/share/kcare-eportal/config/local.py

chown nginx:nginx /usr/share/kcare-eportal/config/local.py

5. Redémarrez le serveur ePortal.

6. Ajoutez un utilisateur. Vous pouvez également utiliser LDAP pour gérer l'accès des utilisateurs à ePortal.

Pour automatiser le déploiement de KernelCare Enterprise, vous pouvez utiliser l'un des outils d'automatisation les plus courants (par exemple Ansible, Puppet, Chef, etc.). Les étapes suivantes permettent d'automatiser le déploiement :

- Distribuez le paquet d'agents KernelCare (nécessaire uniquement sur les serveurs sans accès à Internet).

- Distribuez le fichier de configuration de l'agent KernelCare/etc/sysconfig/kcare/kcare.conf.

- Définir les variables d'environnement.

- Installez l'agent KernelCare à partir de serveurs de téléchargement locaux ou distants.

- Enregistrez KernelCare.

Pour activer KernelCare Enterprise ePortal, contactez-nous à l'adresse suivante [email protected]. Notre équipe vous fournira le script et mettra automatiquement en place les processus d'installation et de déploiement.

Conclusion

Grâce à KernelCare Enterprise ePortal, un fournisseur de cloud d'entreprise peut maintenir sa conformité avec FedRAMP et plusieurs autres normes réglementaires. L'agent et le portail fonctionnent dans un environnement d'entreprise et peuvent être configurés de manière à ce que vous ayez un meilleur contrôle sur les correctifs. N'oubliez pas que les correctifs en direct de KernelCare vous permettent également de respecter les accords de niveau de service, car il s'agit d'un service sans redémarrage qui garantit que vos serveurs sont protégés contre les dernières vulnérabilités.

Documentation

Documentation Connexion

Connexion