Wie KernelCare Ihre FedRAMP-Konformität sicherstellt

Die Sicherheit von Servern undd sie sicher und konform zu halten, wird zu einer Vollzeitbeschäftigung, die nicht dem Zufall überlassen werden darf, sondern vollständig automatisiert und vollständig unterstützt werden muss. Dazu brauchen Sie ein Live-Patching-Tool, das sich mit Automatisierungs-Tools und Schwachstellen-Scannern integrieren lässt, ein die mit den neuesten Patches unterstützt wird, und eine, bei der Sie entscheiden können, welche Patches in Ihrem Unternehmen verteilt werden, und eine, die innerhalb der Firewall läuft. Eine Live-Patching-Lösung macht nicht nur Software-Updates einfacher, sondern sorgt auch dafür, dass Sie zwei Abschnitte der FedRAMP Anforderungen einschließlich der Behebung von Mängeln (SI-2) und bösartige Code Schutz (SI-3) von Sicherheits- und Datenschutzkontrollen für Informationssysteme und Organisationen.

Die Sicherheit von Servern undd sie sicher und konform zu halten, wird zu einer Vollzeitbeschäftigung, die nicht dem Zufall überlassen werden darf, sondern vollständig automatisiert und vollständig unterstützt werden muss. Dazu brauchen Sie ein Live-Patching-Tool, das sich mit Automatisierungs-Tools und Schwachstellen-Scannern integrieren lässt, ein die mit den neuesten Patches unterstützt wird, und eine, bei der Sie entscheiden können, welche Patches in Ihrem Unternehmen verteilt werden, und eine, die innerhalb der Firewall läuft. Eine Live-Patching-Lösung macht nicht nur Software-Updates einfacher, sondern sorgt auch dafür, dass Sie zwei Abschnitte der FedRAMP Anforderungen einschließlich der Behebung von Mängeln (SI-2) und bösartige Code Schutz (SI-3) von Sicherheits- und Datenschutzkontrollen für Informationssysteme und Organisationen.

Inhalte:

- Cyber-Bedrohungen kosten die Unternehmen Millionen pro Einbruch

- Warum FedRAMP wichtig ist

- Wie KernelCare für eine konforme Umgebung sorgt

- Schlussfolgerung

Cyber-Bedrohungen kosten die Unternehmen Millionen pro Einbruch

Cyber-Bedrohungen kosten die Unternehmen Millionen pro Einbruch

Staatlich geförderte Angriffe sind nichts Neues, aber Studien zeigen, dass Cyber-Kriminelle ihre Bemühungen in den letzten Jahren verstärkt haben. Die Cyberabwehr reagiert in der Regel auf die neuesten Angriffe, aber dieser Ansatz kostet die Unternehmen Millionen an Kosten für die Eindämmung, Behebung, Wiedergutmachung für Kunden, Klagen und Markenschäden. Für Regierungsbehörden können die Informationen für staatlich geförderte Spionage verwendet werden und sogar das Leben von Regierungsmitarbeitern bedrohen.

Laut einem kürzlich erschienenen Accenture-Berichthaben Angreifer nicht nur das Ziel, Daten zu stehlen, sondern sie auch zu zerstören. Die Zerstörung von Daten durch Malware wie Ransomware könnte potenziell größere Auswirkungen auf die Zuverlässigkeit, Produktivität und Datenintegrität haben. Die Umfrage ergab, dass die Angriffe in den letzten 5 Jahren um 72 % zugenommen haben und die Kosten für eine Sicherheitsverletzung von 11,7 Millionen Dollar auf 13 Millionen Dollar gestiegen sind. Ponemon's Kosten einer Datenpanne zeigt, dass es im Durchschnitt 280 Tage dauert, eine Sicherheitsverletzung zu erkennen und einzudämmen. Das bedeutet, dass die Angreifer fast ein Jahr lang Zugang zu den Daten haben, bevor das Unternehmen reagiert und die Sicherheitsverletzung behebt.

Accenture berichtet außerdem, dass die Automatisierung zu durchschnittlichen Kosteneinsparungen in Höhe von 2,09 Millionen Dollar beigetragen hat. Für große Unternehmen, einschließlich CSPs, ist die Automatisierung eine Notwendigkeit, insbesondere für das Sicherheitspatching. Sie verringert das Zeitfenster für Angreifer und behebt proaktiv Schwachstellen.

Warum FedRAMP wichtig ist

Egal, ob Sie ein Cloud-Anbieter sind oder eine staatliche IT-Abteilung vertreten, die FedRAMP-Zertifizierung ist unerlässlich. Als Cloud-Anbieter benötigen Sie FedRAMP, um Regierungsdienste zu hosten. Als Regierungsvertreter müssen Sie nicht nur einen FedRAMP-zertifizierten Anbieter finden, sondern haben auch die Gewissheit, dass sensible Daten auf einer Infrastruktur gehostet werden, die ein hohes Maß an Cybersicherheitsstandards und -verfahren aufweist.

Für einen Cloud-Service-Anbieter (CSP) erfordert die FedRAMP-Zertifizierung strenge Cybersicherheitskontrollen, die den gesetzlichen Standards entsprechen. Der Prozess erfordert Bewertung und Überprüfung und dauert mehrere Wochen. Nach der Zulassung kann der CSP mit jeder Bundesbehörde, einschließlich des Justiz- oder Verteidigungsministeriums, Geschäfte machen. FedRAMP kann auch genutzt werden, um anderen Kunden zu versichern, dass die Infrastruktur des CSP strenge Compliance-Standards erfüllt. Sobald ein CSP FedRAMP-zertifiziert ist, wird er in eine zentrale Regierungsdatenbank aufgenommen, wo er als Cloud-Service-Anbieter ausgewählt werden kann.

US-Bundesbehörden wie das Verteidigungsministerium (Department of Defense, DoD) haben spezifische Anforderungen für die Zusammenarbeit mit ihnen, die CSPs überprüfen sollten. Viele FedRAMP-Sicherheitskontrollen decken die Anforderungen des DoD ab, aber ihr Leitfaden für Cloud-Sicherheitsanforderungen muss befolgt werden, um mit den Standards konform zu sein. Die Cybersecurity Maturity Model-Zertifizierung (CMMC) ist ein weiteres DoD-spezifisches Programm, bei dem die FedRAMP-Zertifizierung hilfreich ist. Das CMMC verwendet NIST SP 800-171 als Standard und FedRAMP verwendet NIST SP 800-53aber viele der Sicherheitsanforderungen in diesen beiden NIST-Standards überschneiden sich, was einem CSP einen Vorteil verschafft, wenn er sich entscheidet, mit zusätzlichen DoD-Anforderungen fortzufahren.

FedRAMP wurde eingerichtet, um Anbieter bei der Schaffung einer ausreichenden Cybersicherheit anzuleiten, aber auch um die Einführung der Cloud zu fördern. Regierungsbehörden sind eine der wenigen Branchen, in denen ein Großteil der Produktivität noch auf Altsystemen beruht. Die Cloud bietet den Behörden daher die Möglichkeit, neuere Technologien zu nutzen und ältere Infrastrukturen in effizientere und kostengünstigere Umgebungen zu migrieren. Obwohl sich die Einführung in den letzten Jahren beschleunigt hat, stellt FedRAMP sicher, dass sensible Daten vor Angreifern geschützt sind und die Administratoren Zugang zu gehärteten Sicherheitskontrollen haben.

Wie KernelCare für eine konforme Umgebung sorgt

Eine wirksame Sicherheit unterstützt unmittelbar die Einhaltung der Vorschriften, insbesondere dann, wenn die Einhaltung der Vorschriften zu einer besseren Sicherheit führen soll. Früher galten Unix- und Linux-Server als unempfindlich gegen solche Angriffe. Das ist heute jedoch nicht mehr der Fall. Für Unix- und Linux-Systeme werden genauso viele Sicherheitslücken gemeldet wie für Windows-Systeme. Da viele Länder sich von Microsoft abwenden und eigene Linux-Distributionen als ihre nationalen Betriebssystemeeinführen, steigt der Bedarf an Schutz gegen Linux-Schwachstellen.

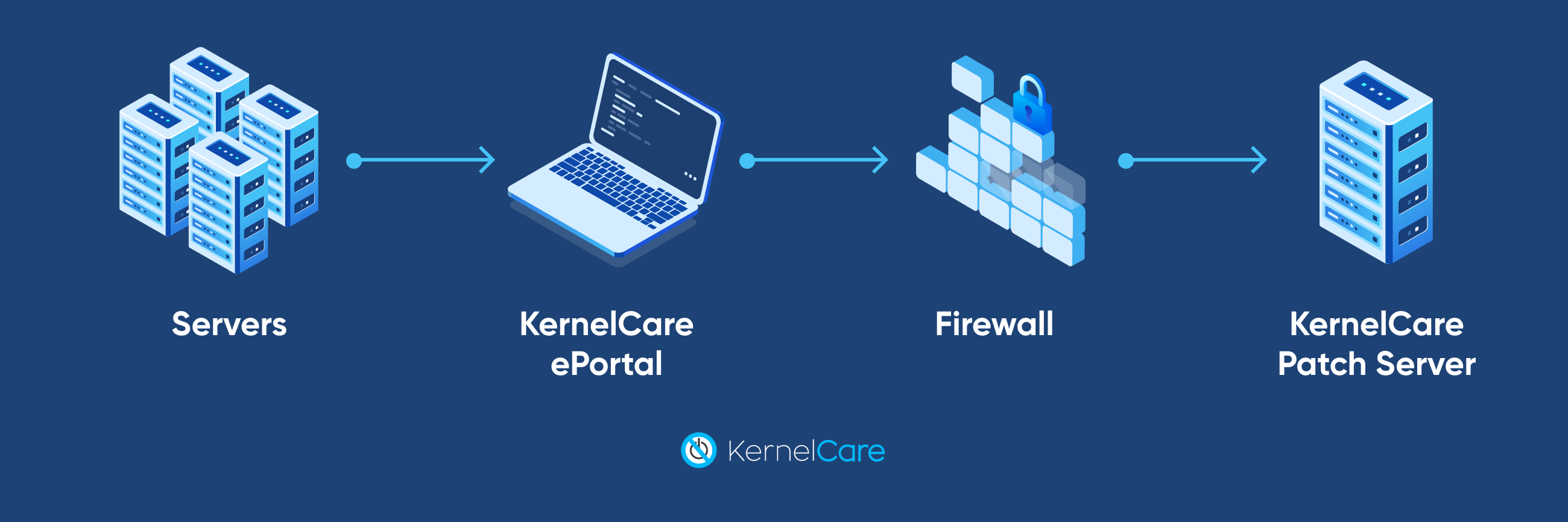

Die automatisierte Methode von KernelCare zum Patchen von Linux-Kerneln, gemeinsam genutzten Bibliotheken und Datenbanken unterstützt Cloud-Anbieter bei der Einhaltung von FedRAMP und anderen Compliance-Standards wie SOC 2, ISO 27001, HIPAA, PCI-DSS und Sarbanes-Oxley. KernelCare Enterprise wird in Ihrer lokalen Infrastruktur über ePortal ausgeführt - ein dedizierter Patch-Server, der intern, aber außerhalb Ihrer Firewall läuft. Er fungiert als Brücke zwischen internen Patch-Servern und dem Haupt-Patch-Server von KernelCare. Dieser Ansatz ist ideal für Staging- und Produktionsumgebungen, die strikt von externen Netzwerken isoliert werden müssen, oder die eine strengere Kontrolle über die einzuspielenden Patches erfordern.

Um KernelCare Enterprise auszuführen, wird ein kleiner Agent auf einem Server installiert. Dieser Agent installiert die Patches direkt aus unserem Repository. In einer ePortal-Umgebung kommuniziert Ihr Server mit dem KernelCare ePortal-Server, der als Vermittler fungiert. Dies ist vorteilhaft für Server, die streng von externen Netzwerken isoliert sind, oder wenn Sie mehr Kontrolle über die Patching-Verfahren benötigen. Für große Umgebungen mit Hunderten von Servern kann der KernelCare-Agent mithilfe von Automatisierungstools wie Ansible, Puppet, Chef und anderen bereitgestellt werden.

Die vollständige Dokumentation zur Installation und Verwaltung von KernelCare ePortal finden Sie hierHier finden Sie einen kurzen Überblick über den Installationsprozess:

1. Beginnen Sie vor der Installation mit einem minimalen Image von Enterprise Linux 7 und einer stabilen Version von nginx.

2. Verwenden Sie das folgende KernelCare.ePortal Repo:

$ cat > /etc/yum.repos.d/kcare-eportal.repo <<EOL

[kcare-eportal]

name=KernelCare ePortal

baseurl=https://repo.eportal.kernelcare.com/x86_64.el7/

aktiviert=1

gpgkey=https://repo.cloudlinux.com/kernelcare/RPM-GPG-KEY-KernelCare

gpgcheck=1

EOL

3. Installieren Sie KernelCare.ePortal mit dem folgenden Befehl:

$ yum install kcare-eportal

4. Richten Sie Ihren Proxy auf dem ePortal-Rechner ein. Fügen Sie die folgende Zeile in die Datei /usr/share/kcare-eportal/config/local.py ein:

PROXY = 'https://example.com'

Wenn die Datei nicht existiert, können Sie sie mit dem folgenden Befehl erstellen:

echo "PROXY = 'https://example.com'" > /usr/share/kcare-eportal/config/local.py

chown nginx:nginx /usr/share/kcare-eportal/config/local.py

5. Starten Sie den ePortal-Server neu.

6. Fügen Sie einen Benutzer hinzu. Sie können auch LDAP verwenden , um den Benutzerzugang zu ePortal zu verwalten.

Um die Bereitstellung von KernelCare Enterprise zu automatisieren, können Sie eines der gängigen Automatisierungstools (z. B. Ansible, Puppet, Chef, usw.) verwenden. Die folgenden Schritte automatisieren die Bereitstellung:

- Verteilen Sie das KernelCare-Agentenpaket (nur auf Servern ohne Internetzugang erforderlich).

- Verteilen Sie die Konfigurationsdatei des KernelCare-Agenten/etc/sysconfig/kcare/kcare.conf.

- Setzen Sie Umgebungsvariablen.

- Installieren Sie den KernelCare-Agenten entweder von lokalen oder entfernten Download-Servern.

- KernelCare registrieren.

Um KernelCare Enterprise ePortal zu aktivieren, kontaktieren Sie uns unter [email protected]. Unser Team wird Ihnen das Skript zur Verfügung stellen und automatisch die Installations- und Bereitstellungsprozesse einrichten.

Schlussfolgerung

Mit dem KernelCare Enterprise ePortal kann ein Enterprise-Cloud-Anbieter die Einhaltung von FedRAMP und verschiedenen anderen regulatorischen Standards sicherstellen. Der Agent und das Portal funktionieren innerhalb einer Unternehmensumgebung und können so eingerichtet werden, dass Sie mehr Kontrolle über Patches haben. Denken Sie daran, dass Sie mit dem Live-Patching von KernelCare auch Ihre SLAs einhalten können, da es sich um einen Service ohne Neustart handelt, der sicherstellt, dass Ihre Server für die neuesten Sicherheitslücken gepatcht sind.

Dokumentation

Dokumentation Anmeldung

Anmeldung