Cómo trabaja KernelCare para mantenerle conforme con FedRAMP

Mantener los servidores seguros yd mantenerlos seguros y conformes, se convierte en un trabajo a tiempo completo, que no puede dejarse al azar, que debe estar totalmente automatizado y respaldado. Para ello, se necesita una herramienta de aplicación de parches en tiempo real que se integre con herramientas de automatización y escáneres de vulnerabilidades, una herramienta que se adapte a las necesidades de las empresas. que sea compatible con los últimos parches, que le permita decidir qué parches se aplican en toda la organización y que se ejecute dentro del cortafuegos. Una solución de live patching no sólo facilita las actualizaciones de software, sino que también le permite cumplir con dos secciones de FedRAMP requisitos, incluida la subsanación de defectos (SI-2) y code protección (SI-3) de Controles de Seguridad y Privacidad para Sistemas de Información y Organizaciones.

Mantener los servidores seguros yd mantenerlos seguros y conformes, se convierte en un trabajo a tiempo completo, que no puede dejarse al azar, que debe estar totalmente automatizado y respaldado. Para ello, se necesita una herramienta de aplicación de parches en tiempo real que se integre con herramientas de automatización y escáneres de vulnerabilidades, una herramienta que se adapte a las necesidades de las empresas. que sea compatible con los últimos parches, que le permita decidir qué parches se aplican en toda la organización y que se ejecute dentro del cortafuegos. Una solución de live patching no sólo facilita las actualizaciones de software, sino que también le permite cumplir con dos secciones de FedRAMP requisitos, incluida la subsanación de defectos (SI-2) y code protección (SI-3) de Controles de Seguridad y Privacidad para Sistemas de Información y Organizaciones.

Contenido:

- Las ciberamenazas cuestan a las empresas millones por brecha

- Por qué es importante FedRAMP

- Cómo confiere KernelCare un entorno compatible

- Conclusión

Las ciberamenazas cuestan a las empresas millones por brecha

Las ciberamenazas cuestan a las empresas millones por brecha

Los ataques patrocinados por el Estado no son nada nuevo, pero los estudios muestran que los ciberdelincuentes han intensificado sus esfuerzos en los últimos años. Las ciberdefensas tienden a ser reactivas al panorama de ataques más reciente, pero este enfoque cuesta a las empresas millones en contención, reparación, indemnizaciones a clientes, demandas judiciales y daños a la marca. Para las entidades gubernamentales, la información puede utilizarse en espionaje patrocinado por el Estado e incluso podría amenazar la vida de los trabajadores del gobierno.

Según un reciente informe de Accenturelos atacantes no sólo pretenden robar datos, sino también destruirlos. La destrucción de datos mediante programas maliciosos como el ransomware podría tener un mayor impacto en la fiabilidad, la productividad y la integridad de los datos. La encuesta reveló que los ataques han aumentado un 72% en los últimos 5 años y que el coste de una brecha ha pasado de 11,7 a 13 millones de dólares. El estudio Cost of a Data Breach research muestra que se tarda una media de 280 días en identificar y contener una filtración, lo que significa que los atacantes tienen acceso a los datos durante casi un año antes de que la organización responda y solucione el problema.

Accenture también informa de que la automatización contribuyó a un ahorro medio de costes de 2,09 millones de dólares. Para las grandes organizaciones, incluidos los CSP, la automatización es una necesidad, especialmente para la aplicación de parches de seguridad. Reduce la ventana de oportunidad para un atacante y remedia proactivamente las vulnerabilidades.

Por qué es importante FedRAMP

Tanto si es proveedor de servicios en la nube como si representa a un departamento de TI gubernamental, la certificación FedRAMP es esencial. Como proveedor de nube, necesita FedRAMP para alojar servicios gubernamentales. Como representante del gobierno, no solo debe encontrar un proveedor aprobado por FedRAMP, sino que también tiene la tranquilidad de que los datos confidenciales se alojan en una infraestructura con un alto nivel de normas y procedimientos de ciberseguridad.

Para un proveedor de servicios en la nube (CSP), la certificación FedRAMP exige rigurosos controles de ciberseguridad que cumplan las normas reglamentarias. El proceso requiere evaluación y revisión y dura varias semanas. Una vez autorizado, el CSP puede hacer negocios con cualquier agencia federal, incluidos el Departamento de Justicia o el Departamento de Defensa. FedRAMP también puede utilizarse para garantizar a otros clientes que la infraestructura del CSP cumple estrictas normas de conformidad. Una vez que un CSP obtiene la certificación FedRAMP, se añade a una base de datos gubernamental central en la que puede ser seleccionado como proveedor de servicios en la nube.

Las agencias federales estadounidenses como el Departamento de Defensa (DoD) tienen requisitos específicos para trabajar con ellas que los CSP deben revisar. Muchos controles de seguridad de FedRAMP cubren los requisitos del DoD, pero su Guía de requisitos de seguridad en la nube para cumplir sus normas. El Certificación del Modelo de Madurez de Ciberseguridad (CMMC) es otro programa específico del DoD en el que ayuda la certificación FedRAMP. La CMMC utiliza NIST SP 800-171 como estándar y FedRAMP utiliza NIST SP 800-53pero muchos de los requisitos de seguridad de estas dos normas del NIST se solapan, lo que da a un CSP una ventaja en caso de que decida seguir adelante con requisitos adicionales del DoD.

FedRAMP se creó para guiar a los proveedores en la creación de una ciberseguridad suficiente, pero también para ayudar a sobresalir en la adopción de la nube. Las agencias gubernamentales son una de las pocas industrias en las que los sistemas heredados todavía gestionan gran parte de su productividad, por lo que la nube ofrece a los administradores federales una forma de aprovechar la tecnología más reciente y migrar la infraestructura antigua a entornos más eficientes y rentables. Aunque la adopción se ha acelerado en los últimos años, FedRAMP garantiza que los datos confidenciales estén a salvo de los atacantes y que los administradores tengan acceso a controles de seguridad reforzados.

Cómo confiere KernelCare un entorno compatible

Una seguridad eficaz apoyará directamente el cumplimiento de las normas, sobre todo cuando éste pretenda fomentar una mayor seguridad. En el pasado, los servidores Unix y Linux se consideraban inmunes a este tipo de ataques. Sin embargo, hoy en día no es así. Se han detectado tantas vulnerabilidades en los sistemas Unix y Linux como en los sistemas Windows. A medida que muchos países se alejan de Microsoft y adoptan distribuciones personalizadas de Linux como sus sistemas operativos nacionalesaumenta la necesidad de protección contra las vulnerabilidades de Linux.

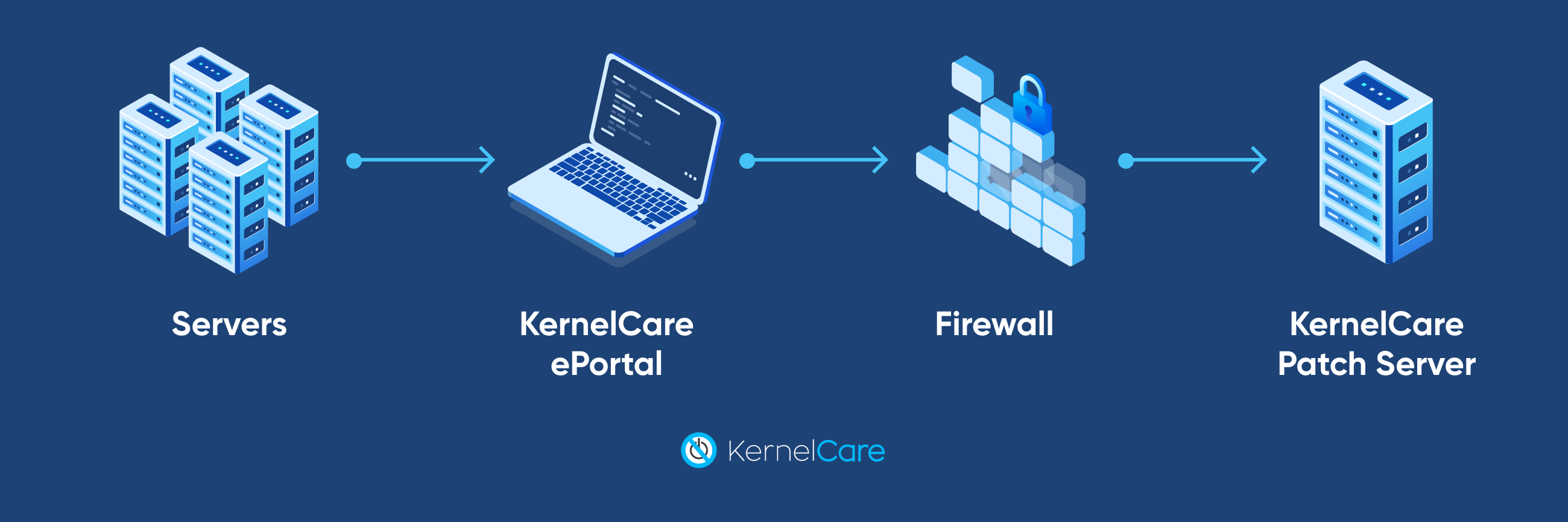

La forma automatizada de KernelCare de parchear kernels Linux, bibliotecas compartidas y bases de datos ayuda a los proveedores de servicios en la nube con FedRAMP y otras normas de cumplimiento como SOC 2, ISO 27001, HIPAA, PCI-DSS y Sarbanes-Oxley. KernelCare Enterprise se ejecuta en su infraestructura local a través de ePortal, un servidor de parches dedicado que se ejecuta internamente, pero fuera de su cortafuegos. Actúa como puente entre los servidores de parches internos y el servidor de parches principal de KernelCare. Este enfoque es ideal para entornos de ensayo y producción que necesitan un aislamiento estricto de las redes externas, o que requieren un control más estricto de los parches que se van a aplicar.

Para ejecutar KernelCare Enterprise, se instala un pequeño agente en un servidor. Este agente instala los parches directamente desde nuestro repositorio. En un entorno ePortal, su servidor se comunica con el servidor ePortal de KernelCare que actúa como intermediario. Es beneficioso para servidores estrictamente aislados de redes externas, o cuando se necesita más control sobre los procedimientos de aplicación de parches. Para entornos grandes con cientos de servidores, el agente KernelCare puede desplegarse utilizando herramientas de automatización como Ansible, Puppet, Chef y otras.

La documentación completa para instalar y gestionar KernelCare ePortal se puede encontrar aquípero aquí encontrará una breve descripción del proceso de instalación:

1. Antes de la instalación, comience con una imagen mínima de Enterprise Linux 7 y una versión estable de nginx.

2. Utilice el siguiente repositorio KernelCare.ePortal:

$ cat > /etc/yum.repos.d/kcare-eportal.repo <<EOL

[kcare-eportal]

name=KernelCare ePortal

baseurl=https://repo.eportal.kernelcare.com/x86_64.el7/

activado=1

gpgkey=https://repo.cloudlinux.com/kernelcare/RPM-GPG-KEY-KernelCare

gpgcheck=1

EOL

3. Instale KernelCare.ePortal utilizando el siguiente comando:

$ yum install kcare-eportal

4. Configura tu proxy en la máquina ePortal. Añade la siguiente línea al archivo /usr/share/kcare-eportal/config/local.py:

PROXY = 'https://example.com'

Si el archivo no existe, puede crearlo utilizando el siguiente comando:

echo "PROXY = 'https://example.com'" > /usr/share/kcare-eportal/config/local.py

chown nginx:nginx /usr/share/kcare-eportal/config/local.py

5. Reinicie el servidor ePortal.

6. 7. Añade un usuario. También puede utilizar LDAP para gestionar el acceso de usuarios a ePortal.

Para automatizar la implantación de KernelCare Enterprise, puede utilizar cualquiera de las herramientas de automatización más conocidas (por ejemplo, Ansible, Puppet, Chef, etc.). Los siguientes pasos automatizan el despliegue:

- Distribuya el paquete del agente KernelCare (sólo es necesario en servidores sin acceso a Internet).

- Distribuya el archivo de configuración del agente KernelCare/etc/sysconfig/kcare/kcare.conf.

- Establecer variables de entorno.

- Instale el agente KernelCare desde servidores de descarga locales o remotos.

- Registre KernelCare.

Para activar KernelCare Enterprise ePortal, póngase en contacto con nosotros en [email protected]. Nuestro equipo le proporcionará el script y configurará automáticamente los procesos de instalación y despliegue.

Conclusión

Mediante el uso de KernelCare Enterprise ePortal, un proveedor de nube empresarial puede mantener el cumplimiento de FedRAMP y varias otras normas reglamentarias. El agente y el portal funcionan dentro de un entorno empresarial y pueden configurarse para que tenga más control sobre los parches. Recuerde que la aplicación de parches en tiempo real de KernelCare también le permite cumplir los acuerdos de nivel de servicio (SLA), ya que se trata de un servicio sin reinicio que garantiza que sus servidores están protegidos contra las vulnerabilidades más recientes.

Documentación

Documentación Inicio de sesión

Inicio de sesión